这个想法是如何产生的?

当我和一个朋友聊天时,我想到了使用蜜罐来了解潜在攻击者的想法,这个朋友在离家时暴露了他的SSH端口以登录。他曾提到,中国IPs一直试图获得访问权限。这些攻击让我想起了宽带互联网的引入,有相当多的防火墙软件应用程序保护互联网用户。在这些应用程序中,当特定的传入流量发生时,弹出对话框会提醒您可能的攻击。今天的互联网是一个更先进的几个新的攻击向量和运行SSH蜜罐将是一个很好的机会,以加快有关的攻击和攻击者影响互联网。

用什么蜜罐?

蜜罐分为3个不同的类别:

- 低交互-模拟服务和漏洞,用于收集信息和恶意软件,但不提供可用的系统供攻击者与

- 中等交互-模仿生产服务在一个非常受控的环境,允许一些交互从攻击者

- 高交互-模仿一个生产服务,攻击者可以有一个免费的,直到系统恢复

当选择一个蜜罐时,我想要一些东西,我不仅可以看到攻击者IP,还可以看到他们对系统所做的事情。我也不想将一个完整的系统暴露给世界,它可能被用来破解我的内部网络或可能被用于外部攻击。在这个前提下,我选择了Kippo。Kippo是最受欢迎的媒体交互SSH蜜罐,旨在记录暴力攻击,最重要的是,攻击者执行的整个shell交互。

本周进展如何?

在暴露SSH端口22的第一个小时内,我有来自世界各地的登录尝试。经过更多的时间让我思考Kippo的受欢迎程度,并且考虑到它已经有一段时间没有更新了,它很可能是攻击者使用的可检测和缺乏的模拟功能。快速的网络搜索证实了所有这些怀疑,所以我用Cowrie代替了Kippo。Cowrie直接基于Kippo的几个重要更新,包括:

- SFTP和SCP支持文件上传

- 支持SSH exec命令

- 记录direct-tcp连接尝试 (SSH代理)

- 记录JSON格式,便于处理日志管理解决方案

- 还有更多额外的命令,最重要的是,修复了以前的Kippo检测

切换变得非常顺利,因为Cowrie基本上是Kippo的替代品,而Kippo-Graph之类的脚本也可以使用它。除了切换到Cowrie之外,我还更新了包含的fs.pickle文件,使其不是默认情况下获得的开箱即用文件系统。

随着一周的进展,蜜罐继续进行登录尝试,一些成功,但大多数都没有成功。因此,我添加了一些更常见的用户名/密码组合,以吸引攻击者与蜜罐进行交互。

统计数据看起来像什么?

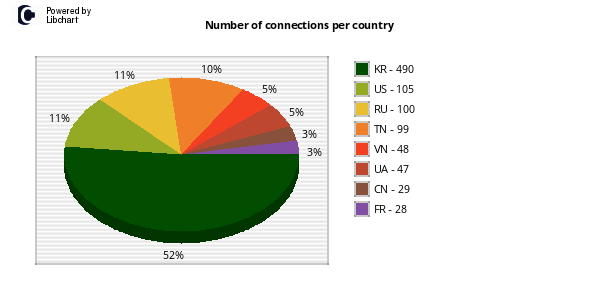

在一周的时间内,共有1465次登录尝试,导致1374次失败尝试和91次成功尝试。此外,所有这些尝试都是113唯一ip地址的组合。

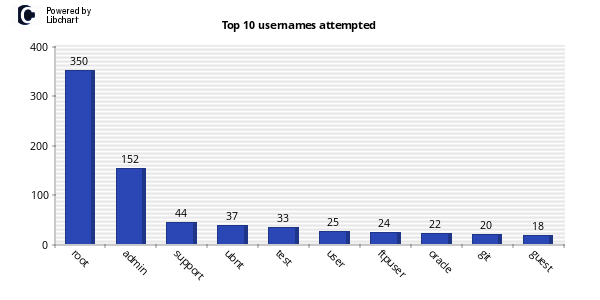

前10名用户名

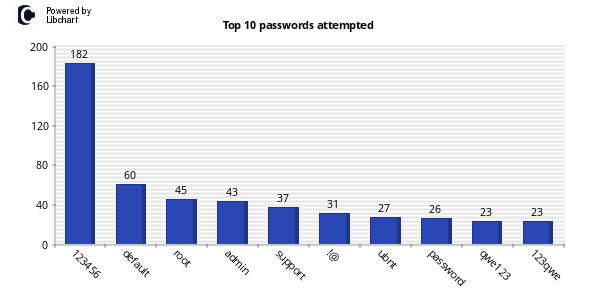

前10个密码

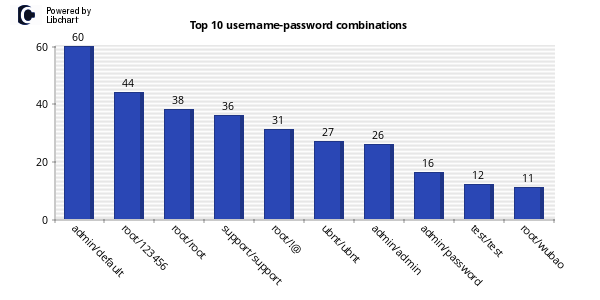

前10个组合

Top连接数 (每个国家/地区)

(KR = 韩国,US = 美国,RU = 俄罗斯,TN = 突尼斯,VN = 越南,UA = 乌克兰,CN = 中国,FR = 法国)

我学到了什么信息?

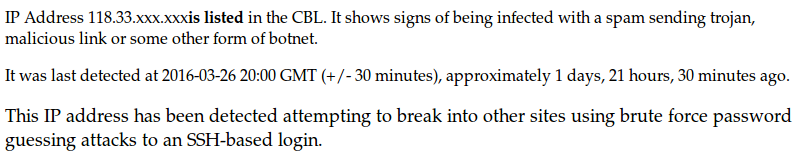

这种体验的主要优点是,大多数登录尝试似乎都是通过使用某些工具或通过僵尸网络自动进行的。这方面的证据来自这样一个事实,即登录尝试会话使用来源识别密码,并日复一日地重复使用密码。此外,通过执行例如我的蜜罐顶部连接的CBL查找返回以下文本。

攻击者还针对暴露的Raspberry Pi和Ubiquiti路由器,如统计数据所示。这两个设备都具有出厂默认登录,在未更新时很容易利用。

不幸的是,在这个蜜罐运行的7天中,没有任何明显的互动。通常,一旦攻击者进入SSH,最常见的攻击类型是僵尸网络连接,irc弹跳或允许攻击者远程控制和交互的任何内容。

参考链接

下面的参考链接与这篇博客文章有关。如果您对其他可用蜜罐和设置蜜罐的更多信息感兴趣,请在此链接中了解更多信息。

托里·贝茨 /p